我的burpsuite插件

我的burpsuite插件

urpsuite是一个非常强大的web应用程序安全测试软件,它可以拦截、修改、重放、扫描、爬行等各种操作,帮助渗透测试人员发现和利用漏洞。但是,burpsuite本身并不是万能的,有时候我们需要借助一些插件来增强它的功能和效率。在这篇博客中,我将介绍我使用的一些burpsuite插件,大多数是挖逻辑漏洞的它们分别是:

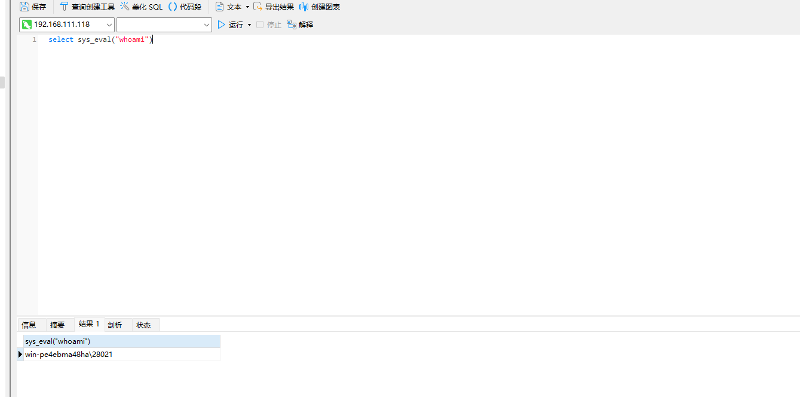

sqlmap4burp++

sqlmap4burp++是一个用于连接burpsuite和sqlmap的插件,它可以让你在burpsuite中快速地调用sqlmap来检测SQL注入漏洞。

支持Windows,Linux和macOS三种操作系统。

简化了sqlmap的配置和使用,只需要选择要发送的请求,然后点击右键选择send to sqlmap4burp++,就会弹出一个配置窗口,让你设置一些基本的选项,如sqlmap的路径,目标数据库类型,测试等级等。

可以在burpsuite中查看sqlmap的扫描进度和结果,也可以保存或关闭扫描。

可以批量地对多个请求进行sqlmap扫描,只需要在HTTP History中选中多个请求,然后点击右键选择send to sqlmap4burp++,就会生成一个日志文件,并传递给sqlmap进行检测。

u2c

是一个用于将Unicode编码转换为中文的burpsuite插件,它可以帮助你在burpsuite中更方便地查看和修改包含Unicode编码的请求和响应。

支持多种Unicode编码格式,如\u4e2d\u6587、\u4e2d\u6587、中文等。

支持在原始请求和响应中直接替换Unicode编码为中文,也支持在新的标签页中显示转换后的结果,不影响原始数据。

支持自动检测和转换Unicode编码,也支持手动选择要转换的部分。

支持切换中文显示的编码,如UTF-8、GBK、GB2312等。

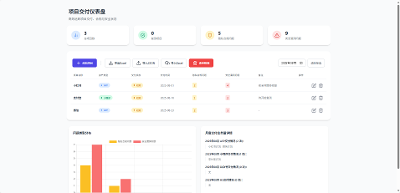

authz

是一个用于测试web应用程序的权限问题的burpsuite插件,它可以设置一个低权限账号的cookie,并用高权限账号去访问所有功能,然后自动用低权限账号的cookie重放请求,并比较响应结果,从而发现未授权访问或越权访问的问题。

支持多种请求方法,如GET、POST、PUT、DELETE等。

支持自定义请求头和参数,如User-Agent、Referer、Token等。

支持自定义响应比较规则,如状态码、长度、正则表达式等。

支持导入和导出测试结果,以便进一步分析和报告。

HAE

是一个用于高亮和提取HTTP消息中的敏感信息的burpsuite插件,它可以通过自定义正则表达式匹配响应报文或请求报文,并对匹配成功的报文进行标记和提取。

支持多种颜色和注释来高亮标记不同类型的信息,如邮箱、手机号、身份证号等。

支持在HTTP History页面和数据面板中查看高亮标记和提取的信息,方便分析和利用。

支持在线更新和导入导出规则文件,以便获取最新的规则和分享规则。

支持设置排除后缀名,以减少无用的流量和干扰。

chunked coding converter

一个用于对HTTP请求和响应进行分块传输编码和解码的burpsuite插件,它可以帮助你在burpsuite中更方便地查看和修改包含分块传输编码的数据。

支持在repeater、intruder、proxy等模块中对数据进行快速的分块传输编码和解码,只需要右键选择相应的菜单项。

支持自动对proxy、scanner、spider等模块的数据进行分块传输编码,以绕过一些WAF的检测。

支持自定义分块长度、是否开启注释、是否开启随机长度等选项,以增加分块传输编码的随机性和复杂性。

支持将配置保存在burp配置存储区,防止burp重启或重新加载插件导致配置丢失。

Turbo Intruder

用于发送大量HTTP请求并分析结果。它旨在通过处理需要异常速度、持续时间或复杂性的攻击来补充Burp Intruder。

快速 - Turbo Intruder使用了一个重写的HTTP栈,用于提升速度。在许多目标上,它甚至可能超过流行的异步Go脚本。

可扩展 - Turbo Intruder运行时使用很少的内存,从而可以连续运行几天。同时可以脱离burpsuite在命令行下使用。

灵活 - Turbo Intruder的攻击是使用Python配置的。这样可以处理复杂的要求,例如签名的请求和多步攻击序列。此外,自定义HTTP栈意味着它可以处理其他库无法处理的畸形格式请求。

方便 - 它的结果可以通过Backslash Powered Scanner的高级差异算法自动过滤。这意味着您可以单击两次即可发起攻击并获得有用的结果。

403 Bypass

它是一个用于绕过403受限制的目录的burpsuite扩展插件

它可以通过使用被动扫描(默认启用),自动扫描每个403请求,并尝试使用不同的方法绕过限制,如修改请求方法、添加或修改请求头、修改URL等。

它可以在burpsuite的仪表盘中显示绕过的结果,包括绕过的URL、方法、头部和状态码。你可以点击结果查看详细的请求和响应数据。

它可以自定义绕过的规则,你可以在配置文件中添加或删除你想要使用的方法和头部。你也可以设置是否启用被动扫描和是否显示通知。

它可以在任何模块中使用,你只需要右键选择send to 403bypasser,就会对当前的请求进行绕过尝试,并显示结果。

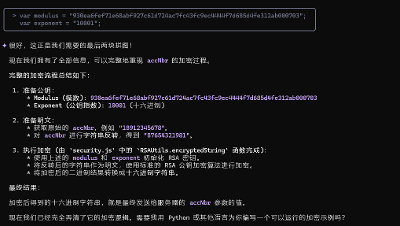

json web tokens

它可以在burpsuite中快速地创建和编辑JWT,只需要在JWT Builder标签页中输入payload和secret或key,就可以生成对应的JWT。你也可以选择不同的算法和选项,如HS256、RS256、expiresIn等。

它可以在burpsuite中自动地验证和解析JWT,只需要在任何模块中右键选择send to JWT Scanner,就会在JWT Scanner标签页中显示JWT的header、payload和signature,并检查是否有效、过期或篡改。

它可以在burpsuite中对JWT进行一些攻击测试,如修改payload或signature,尝试不同的secret或key,使用空或无效的算法等。你可以在JWT Attacker标签页中进行这些操作,并观察响应结果。

当然还有一些漏洞集成探测插件比如TsojanScan,Fastjsonscan,ShiroScan在此就不一一介绍了