burp微信抓取小程序流量

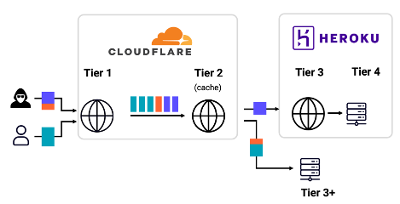

微信小程序是一种基于微信平台的轻量级应用,可以在微信内部运行,无需下载安装。微信小程序的通信协议是基于HTTPS的,因此,如果想要抓取微信小程序的网络请求和响应,就需要使用一些工具来进行中间人攻击(Man-in-the-Middle Attack,简称MITM)。本文将介绍如何使用Proxifier和burp suite来实现这一目的。

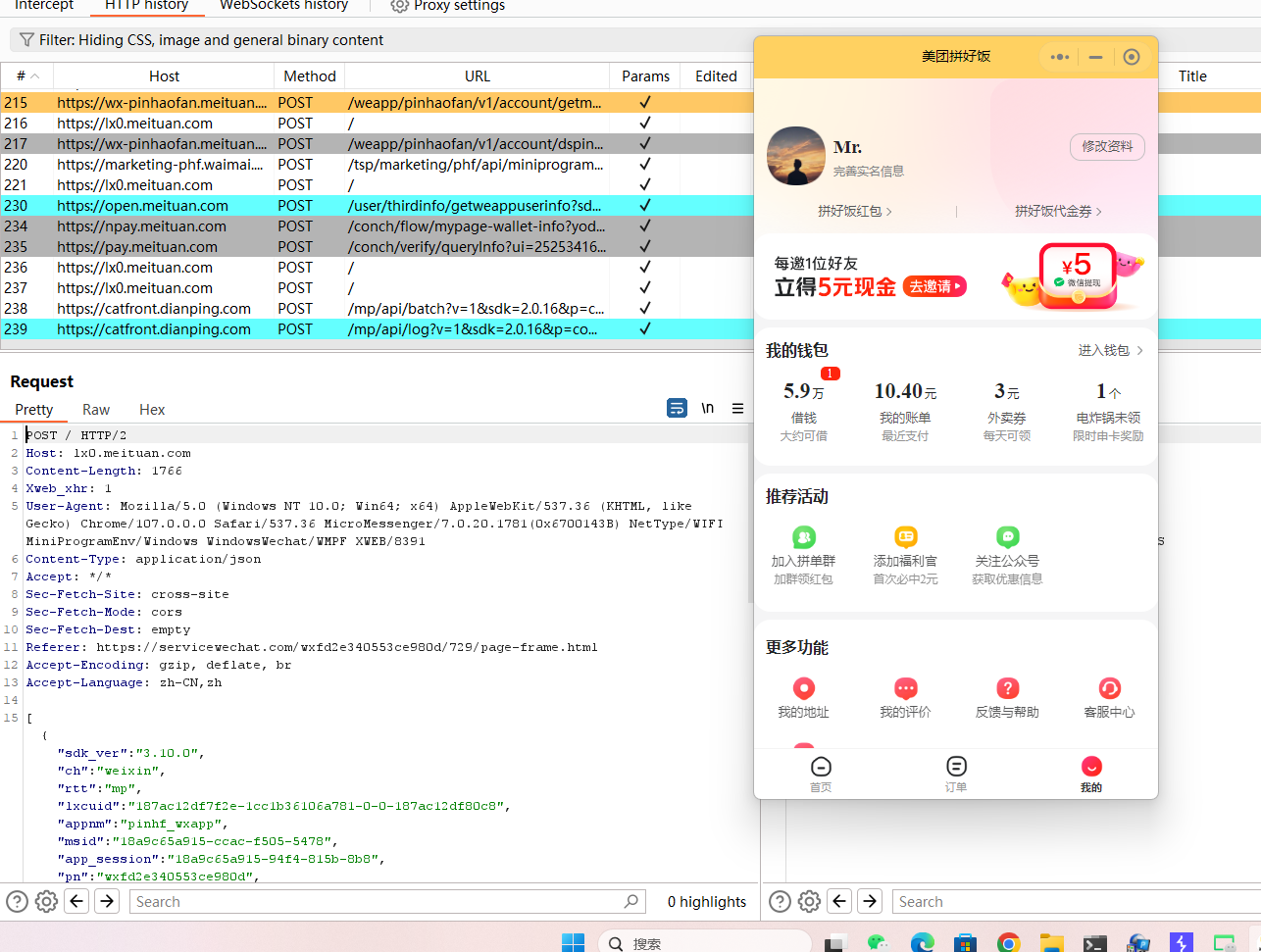

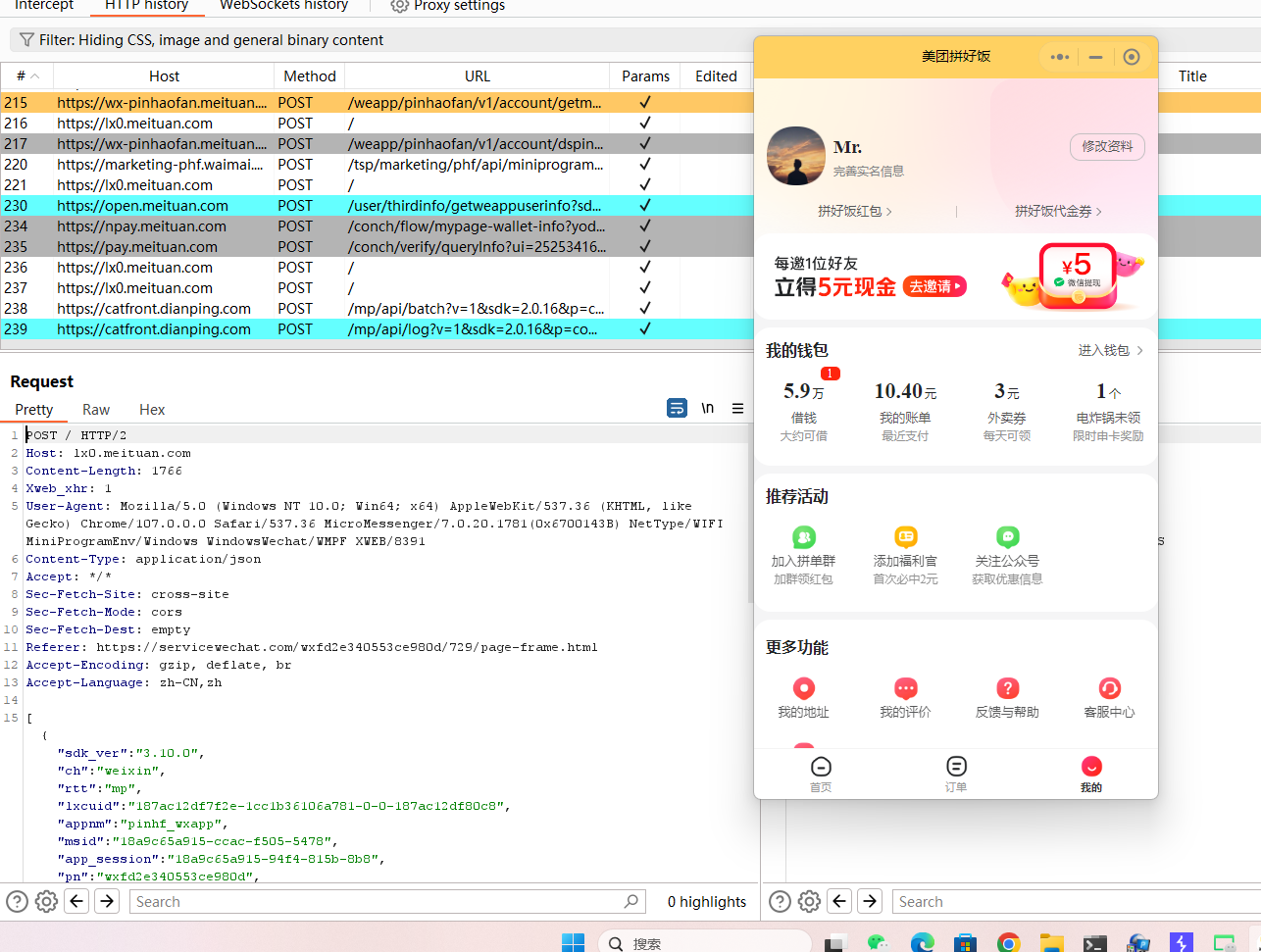

Proxifier是一款网络代理软件,可以让不支持代理的应用程序通过代理服务器访问互联网。burp suite是一款集成了多种功能的网络安全测试工具,其中包括一个代理服务器(Proxy),可以拦截和修改HTTP和HTTPS的请求和响应。通过将Proxifier和burp suite结合使用,我们可以实现对微信小程序的网络流量的抓取和分析。

具体步骤如下:

在电脑上安装Proxifier和burp suite。

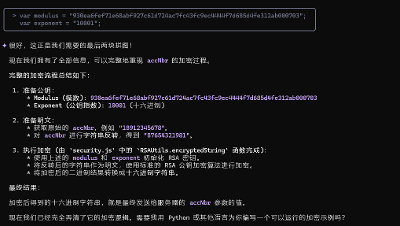

在burp suite中打开Proxy模块,并设置监听端口为8080(或其他未被占用的端口)。在Options选项卡中勾选“Support invisible proxying for non-HTTP-aware clients”。

在Proxifier中添加一个代理服务器,类型为HTTP,地址为127.0.0.1,端口为8080(或其他与burp suite一致的端口)。在规则列表中添加一个规则,将微信小程序的流量都转发到该代理服务器。

在电脑上安装并信任burp suite的CA证书。

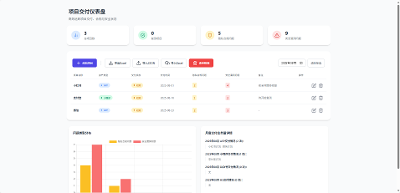

在电脑上打开微信,并进入想要抓包的小程序。此时,在burp suite的Proxy模块中就可以看到微信小程序的网络请求和响应,可以对其进行拦截、修改、重放等操作。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果